ZyXEL Communications 70 Manuel utilisateur

- Catégorie

- La mise en réseau

- Taper

- Manuel utilisateur

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

FRANÇAIS

71

Présentation

Le ZyWALL 70 est un pare-feu double WAN à équilibrage de charge avec VPN, gestion de bande passante,

filtrage de contenu et de nombreuses autres fonctionnalités. Vous pouvez l'utiliser comme un pare-feu

transparent et ne pas reconfigurer votre réseau ni configurer les fonctionnalités de routage du ZyWALL. Le

ZyWALL améliore la sécurité du réseau en offrant des ports DMZ à utiliser avec les serveurs accessibles au

public. Ce guide couvre les connexions initiales et la configuration nécessaire pour commencer à utiliser le

ZyWALL dans votre réseau.

Voir le Guide de l'utilisateur pour plus d'informations sur toutes les fonctionnalités.

Vous aurez peut-être besoin de vos informations d'accès à Internet.

Ce guide est divisé en sections comme suit.

1 Connexions matérielles

Vous avez besoin des éléments suivants.

1 Connexions matérielles

2 Accéder au Configurateur Web

3 Mode Pont

4 Installation de l'accès à Internet

5 DNS

6 NAT

7 Pare-feu

8 Installation de la règle VPN

9 Enregistrement du produit sur myZyXEL.com

10Filtrage du contenu à partir d'une base données externe

11Dépannage

ZyWALL Ordinateur Câbles Ethernet

Cordon

d'alimentation

FRANÇAIS

FRANÇAIS

72

Procédez comme suit pour effectuer les connexions matérielles pour l'installation initiale.

1 Utilisez un câble Ethernet pour connecter le port LAN à un ordinateur. Vous pouvez aussi utiliser les

câbles Ethernet pour connecter les serveurs publics (web, e-mail, FTP, etc.) aux ports DMZ.

2 Utilisez un autre (ou d'autres) câble(s) Ethernet pour connecter le port WAN 1 et/ou WAN 2 à une prise

Ethernet avec accès à Internet.

3 Utilisez le cordon d'alimentation pour connecter la prise d'alimentation.

4 Mettez le commutateur d'alimentation sur la position allumé et regardez le panneau avant. La LED PWR

s'allume. La LED SYS clignote lors du test du système et reste ensuite allumée si le test a réussi. Les LED

ACT, CARD, LAN, DMZ, et WAN s'allument et restent allumées si les connexions correspondantes sont

effectuées correctement.

FRANÇAIS

73

2 Accéder au Configurateur Web

Utilisez cette section pour configurer l'interface WAN 1 pour l'accès à Internet.

5 L'écran HOME (ACCUEIL) s'ouvre.

Par défaut, le ZyWALL est en mode routeur. Suivez l'étape suivante si vous voulez utiliser les

fonctionnalités de routage telles que NAT, DHCP et VPN.

Allez à la Section 3 si vous préférez utiliser le ZyWALL comme un pare-feu transparent.

1 Lancez votre navigateur web. Entrez 192.168.1.1

(l'adresse IP par défaut du ZyWALL) comme

adresse.

Si l'écran de connexion n'apparaît pas, voyez la

Section 11.1 comment définir l'adresse IP de votre

ordinateur.

2 Cliquez sur Login (Ouverture de session) (le

mot de passe par défaut 1234 est déjà entré).

3 Changez le mot de passe d'ouverture de session

en entrant un nouveau mot de passe et cliquez sur

Apply (Appliquer).

4 Cliquez sur Apply (Appliquer) pour remplacer le

certificat numérique par défaut du ZyWALL.

FRANÇAIS

74

3 Mode Pont

Quand vous paramétrez le ZyWALL en mode pont, il fonctionne comme un pare-feu transparent. Procédez

comme suit pour paramétrer le ZyWALL en mode pont.

6 Reportez-vous au

tableau d'Network

Status (Etat du

Réseau). Si l'état

WAN 1 n'est pas

Désactivé et qu'il y a

une adresse IP, allez

à la Section 5.

Si l'état WAN 1 est

Désactivé (ou s'il n'y

a pas d'adresse IP),

cliquez sur Accès

Internet et passez à la

Section 4 pour

configurer WAN 1.

Utilisez les écrans

NETWORK/ WAN si

vous devez configurer

WAN 2. Vous pouvez

également configurer

l'équilibrage de charge

entre les ports WAN.

FRANÇAIS

75

4 Installation de l'accès à Internet

Entrez les informations d'accès à Internet exactement telles qu'elles vous ont été fournies.

Si vous avez reçu une adresse IP à utiliser, sélectionnez Statique dans la boîte de la liste déroulante

d'Attribution d'adresse IP et saisissez les informations fournies.

Remarque: Les champs varient en fonction de ce que vous sélectionnez dans le champ

Encapsulation. Remplissez-les avec les informations fournies par l'ISP ou l'administrateur

réseau.

Cliquez sur Terminer quand vous avez terminé.

1 Cliquez sur

MAINTENANCE dans le

panneau de navigation et

ensuite sur le Mode

Périphérique.

2 Sélectionnez Pont et

configurez une

d'adresse IP (statique) de

masque de sous-réseau

et une adresse IP de

passerelle pour les

interfaces LAN, WAN,

DMZ et WLAN du

ZyWALL.

3 Cliquez sur Appliquer. Le

ZyWALL redémarre.

Passez à la Section 5 si vous

avez des serveurs qui doivent

être accessibles à partir du

WAN.

FRANÇAIS

76

• PPP over Ethernet ou PPTP Encapsulation

Sélectionnez Nailed-Up quand vous voulez que votre connexion soit toujours active (cela peut être cher si

votre ISP vous facture pour votre temps d'utilisation à la place d'un abonnement mensuel).

Pour ne pas avoir la connexion constamment active, spécifiez un délai d'inactivité (en secondes) dans Délai

d'inactivité (Idle Timeout).

• Encapsulation Ethernet

Configurer un service Roadrunner dans les

écrans du NETWORK WAN (utilisez l'onglet

WAN 1).

FRANÇAIS

77

5 DMZ

La Zone Démilitarisée (DMZ) permet aux serveurs publics (web, e-mail, FTP, etc.) d'être visible au monde

extérieur et avoir cependant une protection pare-feu contre les attaques DoS (Denial of Service).

Contrairement au LAN, le ZyWALL n'attribue pas de configuration TCP/IP via DHCP aux ordinateurs

connectés aux ports DMZ. Configurez les ordinateurs avec des adresses IP statiques (dans le même sous-

réseau que les adresses IP des ports DMZ) et les adresses de serveur DNS. Utilisez l'adresse IP DMZ du

ZyWALL comme passerelle par défaut.

Procédez comme suit pour configurer le DMZ si le ZyWALL est en mode routage.

Remarque: Vous n'avez pas besoin de configurer DMZ avec le mode pont, sautez à la Section 7.

1 Cliquez DMZ dans le panneau de navigation.

FRANÇAIS

78

6 NAT

NAT (Network Address Translation - NAT, RFC 1631) permet la conversion d'un adresse IP dans un réseau

en une adresse IP différente dans un autre. Vous pouvez utiliser les écrans de Mappage d'Adresse NAT pour

que le ZyWALL convertisse plusieurs adresses IP publiques en plusieurs adresses IP privées sur votre LAN

(ou DMZ).

L'exemple suivant permet l'accès depuis le WAN à un serveur HTTP (web) sur le DMZ. Le serveur possède

une adresse IP privée de 10.0.0.20.

2 Spécifiez une adresse IP et un masque de sous-réseau

pour l'interface DMZ.

Si vous utilisez des adresses IP privées sur le DMZ,

utilisez NAT pour rendre les serveurs accessibles au

public (voir la Section 6).

Une adresse IP publique doit se trouver sur un sous-

réseau séparé de l'adresse IP publique du port WAN. Si

vous ne configurez pas NAT pour les adresses IP

publiques sur le DMZ, le ZyWALL dirige le trafic vers les

adresses IP publiques sur le DMZ sans effectuer de NAT.

Cela peut être utile pour héberger des serveurs pour des

applications non conviviales avec NAT.

3 Cliquez sur Appliquer.

FRANÇAIS

79

7 Pare-feu

Vous pouvez utiliser le ZyWALL sans configurer le pare-feu.

Le pare-feu du ZyWALL est préconfiguré pour protéger votre LAN contre les attaques provenant d'Internet.

Par défaut, aucun trafic ne peut pénétrer dans votre LAN à moins qu'une requête ne soit tout d'abord générée

sur le LAN. Le ZyWALL permet l'accès au DMZ depuis le WAN ou LAN, mais bloque le trafic provenant du

DMZvers le LAN.

Si vous utilisez le ZyWALL en mode routeur, suivez la section suivante. Pour le mode pont, passez à la

Section 9.

1 Cliquez sur NAT dans le panneau

de navigation et ensuite sur

Réacheminement de Port.

2 Sélectionnez la case à cocher

Active.

3 Tapez un nom pour la règle.

4 Tapez le numéro de port que le

service utilise.

5 Tapez l'adresse IP du serveur

HTTP.

6 Cliquez sur Appliquer.

FRANÇAIS

80

8 Installation de la règle VPN

Un tunnel VPN (Virtual Private

Network) vous offre une

connexion sécurisée à un autre

ordinateur ou réseau.

Une stratégie de passerelle

identifie les routeurs IPSec aux

extrémités d'un tunnel VPN.

Une stratégie de réseau

spécifie les périphériques

(derrière les routeurs IPSec)

pouvant utiliser le tunnel VPN.

Cette figure aide à expliquer les champs principaux dans les écrans de l'assistant.

1 Cliquez sur VPN dans l'écran d'ACCUEIL (vous devrez peut-être faire défiler vers le haut pour voir les

liens) pour ouvrir l'assistant VPN.

FRANÇAIS

81

Remarque: Vos paramètres ne sont pas enregistrés quand vous cliquez sur Retour.

2 Utilisez cet écran pour configurer la stratégie de

passerelle.

Nom : Entrez un nom pour identifier la stratégie de

passerelle.

Adresse de passerelle distante : Entrez l'adresse

IP ou le nom de domaine du routeur IPSec distant.

3 Utilisez cet écran pour configurer la stratégie de

réseau.

Laissez la case à cocher Active sélectionnée.

Nom : Entrez un nom pour identifier la stratégie de

réseau.

Sélectionnez Unique et entrez une adresse IP pour

une adresse IP unique.

Sélectionnez Plage d'IP et saisissez les adresses IP

de début et de fin pour une plage d'adresses IP

spécifique.

Sélectionnez Sous-réseau et saisissez une adresse

IP et un masque de sous-réseau pour spécifier les

adresses IP sur le réseau par leur masque de sous-

réseau.

FRANÇAIS

82

Remarque: Vérifiez que le routeur IPSec distant utilise les mêmes paramètres de sécurité que ceux

que vous configurez dans les deux écrans suivants.

Mode de négociation : Sélectionnez Mode Principal pour la protection d'identité. Sélectionnez le Mode

Agressif pour permettre à plus de connexions entrantes à partir des adresses IP dynamiques d'utiliser

des mots de passe séparés.

Remarque: Plusieurs SAs (associations de sécurité) se connectant via une passerelle de sécurité

doivent avoir le même mode de négociation.

Algorithme de cryptage : Sélectionnez 3DES ou AES pour bénéficier d'un cryptage plus puissant (et

plus lent).

Algorithme d'authentification : Sélectionnez MD5 pour la sécurité minimale ou SHA-1 pour une sécurité

plus élevée.

Groupe de clés : Sélectionnez DH2 pour avoir une sécurité plus élevée.

Durée de vie SA : Définissez la fréquence à laquelle le ZyWALL renégocie l'IKE SA (minimum 180

secondes). Une durée de vie de SA courte augmente la sécurité, mais la renégociation déconnecte

temporairement le tunnel VPN.

Clé prépartagée : Utilisez 8 à 31 caractères ASCII sensibles à la casse ou 16 à 62 caractères

hexadécimaux ("0-9", "A-F"). Faites précéder une clé hexadécimale par un "0x” (zéro x), qui n'est pas

compté comme faisant partie de la plage de 16 à 62 caractères pour la clé.

Mode d'encapsulation : Tunnel est compatible avec NAT, Transport ne l'est pas.

Protocole IPSec : ESP est compatible avec NAT, AH ne l'est pas.

Confidentialité de transmission parfaite (PFS) : Aucune permet une configuration IPSec plus rapide,

mais DH1 et DH2 sont plus sécurisés.

FRANÇAIS

83

4 Utilisez cet écran pour configurer les paramètres

IKE (Internet Key Exchange-Echange de clé

Internet).

5 Utilisez cet écran pour configurer les paramètres

IPSec.

FRANÇAIS

84

8.1 lUtiliser la Connexion VPN

Utilisez les tunnels VPN pour envoyer et recevoir de manière sécurisée, et permettre l'accès à distance aux

réseaux d'entreprise, serveurs web et e-mail. Les services fonctionnent comme si vous étiez au bureau au

lieu d'être connecté à Internet.

6 Vérifiez vos paramètres VPN. Cliquer sur

Terminer pour enregistrer les paramètres.

7 Cliquez sur Fermer dans l'écran final pour

terminer l'installation de l'assistant de VPN.

Suivez la section suivante pour activer la règle

VPN et établir une connexion VPN.

FRANÇAIS

85

Par exemple, la règle VPN “test” permet un

accès sécurisé à un serveur web sur un LAN

d'entreprise distant . Entrez l'adresse IP du

serveur (10.0.0.23 dans cet exemple) comme

votre URL de navigateur. Le ZyWALL

construit automatiquement le tunnel VPN

quand vous tentez de l'utiliser.

Cliquez sur VPN dans le panneau de

navigation et ensuite sur l'onglet du Moniteur

SA pour afficher une liste de tunnel VPN

connectés (le tunnel VPN “test” est là).

9 Enregistrement du produit sur myZyXEL.com

myZyXEL.com est le centre de services en ligne de ZyXEL où vous pouvez enregistrer votre matériel ZyXEL.

1 Allez à myZyXEL.com à l'aide de votre

navigateur web.

2 Créez un nouveau compte (si vous n'en

avez pas déjà un).

Remarque: Vous êtes automatiquement

déconnecté de votre compte

myZyXEL.com au bout de cinq

minutes d'inactivité. Réouvrez

simplement une session dans votre

compte myZyXEL.com si cela vous

arrive.

FRANÇAIS

86

3 Après avoir créé un compte, vous recevrez un e-mail de confirmation. Cliquez sur l'URL dans l'e-mail

pour activer votre compte.

4 Cliquez sur Continuer pour aller à l'écran

de connexion de myZyXEL.com.

FRANÇAIS

87

5 Ouvrez une session.

6 Cliquez sur le lien et enregistrez votre

matériel ZyXEL.

7 Cliquez sur Ajouter.

FRANÇAIS

88

8 Saisissez le numéro de série

du produit dans le champ du

numéro de série.

9 Votre numéro de catégorie et

de modèle de votre matériel

s'affiche automatiquement

dans les champs Catégorie

et Modèle respectivement.

Sinon, sélectionnez les bons

dans les boîtes de listes

déroulantes.

10Entrez l'adresse MAC du

matériel dans le champ Code

d'authentification (il est

peut-être déjà affiché).

11Entrez un nom de description

dans le champ Nom

convivial pour les besoins

d'identification.

12Cliquez sur Enregistrer.

13Spécifiez les informations

d'achat et cliquez sur

Continuer.

14Cliquez à nouveau sur

Continuer pour terminer le

processus.

FRANÇAIS

89

10 Filtrage du contenu à partir d'une base données externe

Quand vous enregistrez et que vous activez un filtrage de contenu à partir d'une base données externe, votre

ZyWALL accède à une base de données externe ayant des millions de sites web classés par catégories

suivant leur contenu. Le ZyWALL peut bloquer et/ou accéder aux sites web en fonction de ces catégories.

Enregistrez votre ZyWALL à myZyXEL.com (voir la Section 9 et procédez comme suit pour inscrire à un

filtrage de contenu à partir d'une base données externe.

15Après avoir enregistré

vote matériel ZyXEL,

vous pouvez visualiser

ses informations

d'enregistrement dans

l'écran de gestion de

service.

Le matériel ZyXEL est

maintenant enregistré,

mais le filtrage de

contenu n'est pas

activé. Pour activer le

filtrage de contenu,

vous devez accéder à

myZyXEL.com via

votre matériel.

Continuer par la

section suivante.

FRANÇAIS

90

2 L'écran de connexion de myZyXEL.com s'ouvre.

3 Entrez le nom d'utilisateur et le mot de passe de votre compte myZyXEL.com.

1 Dans le configurateur web de votre

matériel ZyXEL, cliquez sur FILTRE

DE CONTENU (CONTENT

FILTER), Catégories et ensuite sur

le bouton Enregistrer.

Remarque: Vous devez aussi

utiliser les écrans FILTRE

DE CONTENU (CONTENT

FILTER) du configurateur

web du ZyWALL pour

configurer et activer le

filtrage de contenu.

4 Cliquez Mon Produit dans le

panneau de navigation.

5 Cliquez sur le lien du nom du

produit pour votre matériel pour

voir ses informations

d'enregistrement dans l'écran de

Gestion de Service.

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

La page est en cours de chargement...

-

1

1

-

2

2

-

3

3

-

4

4

-

5

5

-

6

6

-

7

7

-

8

8

-

9

9

-

10

10

-

11

11

-

12

12

-

13

13

-

14

14

-

15

15

-

16

16

-

17

17

-

18

18

-

19

19

-

20

20

-

21

21

-

22

22

-

23

23

-

24

24

-

25

25

-

26

26

-

27

27

-

28

28

-

29

29

-

30

30

-

31

31

-

32

32

-

33

33

-

34

34

-

35

35

-

36

36

-

37

37

-

38

38

-

39

39

-

40

40

-

41

41

-

42

42

-

43

43

-

44

44

-

45

45

-

46

46

-

47

47

-

48

48

-

49

49

-

50

50

-

51

51

-

52

52

-

53

53

-

54

54

-

55

55

-

56

56

-

57

57

-

58

58

-

59

59

-

60

60

-

61

61

-

62

62

-

63

63

-

64

64

-

65

65

-

66

66

-

67

67

-

68

68

-

69

69

-

70

70

-

71

71

-

72

72

-

73

73

-

74

74

-

75

75

-

76

76

-

77

77

-

78

78

-

79

79

-

80

80

-

81

81

-

82

82

-

83

83

-

84

84

-

85

85

-

86

86

-

87

87

-

88

88

-

89

89

-

90

90

-

91

91

-

92

92

-

93

93

-

94

94

-

95

95

-

96

96

-

97

97

-

98

98

-

99

99

-

100

100

-

101

101

-

102

102

-

103

103

-

104

104

-

105

105

-

106

106

-

107

107

-

108

108

-

109

109

-

110

110

-

111

111

-

112

112

-

113

113

-

114

114

-

115

115

-

116

116

-

117

117

-

118

118

-

119

119

-

120

120

-

121

121

-

122

122

-

123

123

-

124

124

-

125

125

-

126

126

-

127

127

-

128

128

-

129

129

-

130

130

-

131

131

-

132

132

-

133

133

-

134

134

-

135

135

-

136

136

-

137

137

-

138

138

-

139

139

-

140

140

-

141

141

ZyXEL Communications 70 Manuel utilisateur

- Catégorie

- La mise en réseau

- Taper

- Manuel utilisateur

dans d''autres langues

- italiano: ZyXEL Communications 70 Manuale utente

- English: ZyXEL Communications 70 User manual

- español: ZyXEL Communications 70 Manual de usuario

- Deutsch: ZyXEL Communications 70 Benutzerhandbuch

Documents connexes

-

ZyXEL Communications ZyXEL ZyWALL 5 Le manuel du propriétaire

ZyXEL Communications ZyXEL ZyWALL 5 Le manuel du propriétaire

-

ZyXEL Communications Network Card 5 Manuel utilisateur

ZyXEL Communications Network Card 5 Manuel utilisateur

-

ZyXEL Communications ZYWALL P1 Manuel utilisateur

ZyXEL Communications ZYWALL P1 Manuel utilisateur

-

ZyXEL Communications Network Card 70 Manuel utilisateur

ZyXEL Communications Network Card 70 Manuel utilisateur

-

ZyXEL Communications ZyWALL SSL 10 Manuel utilisateur

ZyXEL Communications ZyWALL SSL 10 Manuel utilisateur

-

ZyXEL Communications ZYWALL 2 PLUS START V4.03 Guide de démarrage rapide

ZyXEL Communications ZYWALL 2 PLUS START V4.03 Guide de démarrage rapide

-

ZyXEL Communications ZyWALL 1050 Manuel utilisateur

-

ZyXEL Communications ZyXEL ZyWALL USG-1000 Manuel utilisateur

ZyXEL Communications ZyXEL ZyWALL USG-1000 Manuel utilisateur

-

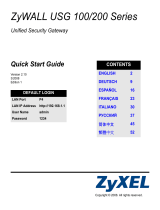

ZyXEL Communications ZYWALL USG 100 Le manuel du propriétaire

ZyXEL Communications ZYWALL USG 100 Le manuel du propriétaire

-

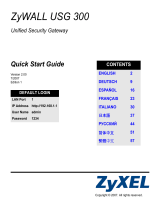

ZyXEL Communications ZYWALL USG 300 Le manuel du propriétaire

ZyXEL Communications ZYWALL USG 300 Le manuel du propriétaire